La un an dupa ce Kaspersky Lab a avertizat ca infractorii cibernetici vor incepe sa adopte, pentru a jefui banci, instrumentele si tacticile folosite initial de gruparile APT (Advanced Persistent Threats) cu sprijin statal, compania a confirmat revenirea Carbanak sub denumirea Carbanak 2.0 si a demascat alte doua grupari care opereaza in acelasi stil: Metel si GCMAN. Acestea ataca organizatii financiare folosind metode APT si malware personalizat, impreuna cu software legitim si metode inovatoare de a sustrage bani.

Echipa Kaspersky GReAT (Global Research and Analysis Team) a facut acest anunt in cadrul Kaspersky Security Analyst Summit (SAS), un eveniment anual ce reuneste cercetatori anti-malware si dezvoltatori, organisme internationale de aplicare a legii si de tip CERT (Computer Emergency Response Team) si membri ai comunitatii de cercetatori in domeniul securitatii.

Gruparea de infractori cibernetici Metel are numeroase tehnici in repertoriu, dar este interesanta in special pentru o modalitate de operare deosebit de inteligenta: obtin control asupra aparatelor din interiorul unei banci, care au acces la tranzactiile cu numerar (de ex. call center-ul bancii, computerele care asigura suport tehnic) si, astfel, gruparea poate realiza automat rollback – intreruperea tranzactiilor la bancomat si revenirea la stadiul anterior.

Prin rollback, balanta pe cardurile de debit ramane la fel, indiferent de numarul de tranzactii facute la bancomat. In exemplele identificate pana in prezent, gruparea infractionala fura bani mergand cu masina prin orase din Rusia, noaptea, si golind bancomatele de la mai multe banci, folosind de fiecare data aceleasi carduri de debit emise de banca al carei sistem a fost afectat. Reusesc astfel sa obtina bani pe parcursul unei singure nopti.

“In prezent, faza activa a unui atac cibernetic se scurteaza. Atunci cand atacatorii se perfectioneaza intr-un anumit mod de operare, le ia doar cateva zile sau o saptamana sa obtina ce vor si sa fuga”, spune Sergey Golovanov, Principal Security Researcher la Global Research & Analysis Team, Kaspersky Lab.

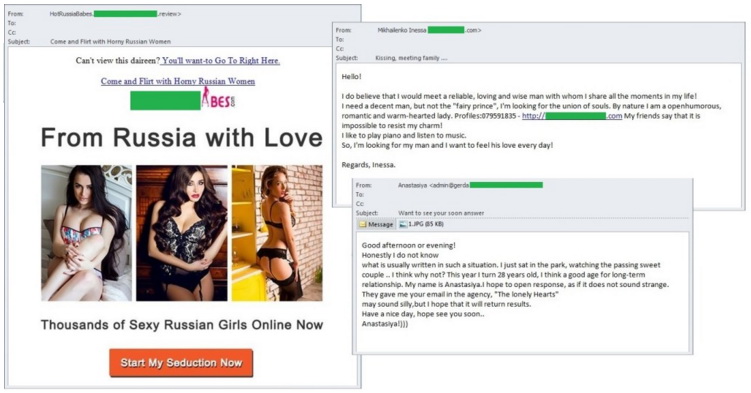

In timpul investigatiei, expertii Kaspersky Lab au descoperit ca membrii Metel reusesc sa infecteze initial un sistem prin email-uri de phishing create special, ce au in attach documente malware, si prin intermediul pachetului de exploit-uri Niteris, care vizeaza vulnerabilitatile din browser-ul victimei. Odata patrunsi in retea, infractorii cibernetici folosesc instrumente legitime si teste de vulnerabilitate (pentesting) pentru a avansa, obtinand acces asupra sistemului de control al domeniului local si, in cele din urma, localizand si obtinand control asupra computerelor folosite de angajatii bancii responsabili cu procesarea cardurilor.

Grupul Metel este inca activ, iar investigatia asupra actiunilor lor este in derulare. Pana acum, nu au fost identificate semne ale unor atacuri realizate in afara Rusiei. Totusi, exista motive de suspiciune ca actiunile lor sunt mult mai raspandite, iar bancile din toata lumea sunt sfatuite sa verifice daca nu cumva au fost infectate.

Toate cele trei grupari identificate isi schimba metodele de actiune, recurgand la programe malware si software legitim in operatiunile lor frauduloase. Filosofia lor e simpla: de ce sa scrii o multime de instrumente malware personalizate, atunci cand metodele legitime pot fi la fel de eficiente si, in plus, declanseaza mult mai putine semnale de alarma.

Dar ca abilitati de a se ascunde, gruparea GCMAN merge si mai departe: uneori poate ataca cu succes o organizatie fara sa foloseasca malware, doar cu instrumente legitime si de testare a vulnerabilitatilor. In cazurile identificate de expertii Kaspersky Lab, acestia au vazut gruparea deplasandu-se in interiorul retelei, pana cand atacatorii au gasit un aparat ce putea fi folosit pentru a transfera bani catre servicile de moneda electronica, fara sa alerteze alte sisteme bancare.

Intr-unul dintre atacuri, infractorii cibernetici au ramas conectati la retea timp de un an si jumatate, inainte de a declansa furtul. Banii au fost transferati in sume de aproximativ 200 de dolari, limita superioara de plati care pot fi efectuate anonim in Rusia. La fiecare minut, organizatorul Cron declansa un script malware si o alta suma era transferata in conturi de moneda electronica apartinand unui intermediar. Ordinele de plata erau trimise direct, fara sa apara nicaieri in sistemele interne ale bancii.

In fine, Carbanak 2.0 marcheaza revenirea gruparii APT Carbanak, cu aceleasi instrumente si tehnici, dar un profil diferit al victimelor si modalitati inovatoare de a obtine bani. In 2015, tintele vizate de Carbanak 2.0 nu au fost doar bancile, ci si departamentele de buget si contabilitate din orice organizatie de interes. Intr-unul dintre exemplele studiate de Kaspersky Lab, banda Carbanak 2.0 a patruns intr-o institutie financiara si a reusit sa modifice credentialele detinute de o mare companie. Informatiile au fost modificate astfel incat sa se refere la un intermediar al lor drept un actionar al companiei, afisandu-i ID-ul.

“Atacurile asupra institutiilor financiare descoperite in 2015 indica o tendinta ingrijoratoare a infractorilor cibernetici de a adopta stilul atacurilor de tip APT. Banda Carbanak a fost doar prima dintre multe: infractorii invata repede acum cum sa foloseasca noi tehnici in activitatea lor, si vedem cum multe dintre ele nu mai ataca utilizatorii, ci direct bancile. Logica lor e simpla: acolo sunt banii”, avertizeaza Serghey Golovanov. “Noi vrem sa aratam cum si unde, mai exact, ar putea lovi acesti actori ai amenintarilor pentru a lua banii. Ma astept ca dupa ce ati auzit de atacurile GCMAN, sa verificati cum va sunt protejate serverele de internet banking. In acelasi timp, in cazul Carbanak recomandam protejarea bazelor de date care contin informatii despre titularii de cont, nu doar extrasele lor de cont.”

Produsele Kaspersky Lab detecteaza cu succes si blocheaza programele malware folosite de gruparile Carbanak 2.0, Metel si GCMAN. Compania ofera, de asemenea, indicatori cruciali despre compromiterea sistemului (IOC – Indicators of Compromise) si alte date pentru a ajuta organizatiile sa caute urme ale acestor grupari de atac in retelele companiei.

Recomandam tuturor organizatiilor sa-si scaneze cu atentie retelele pentru a detecta prezenta Carbanak, Metel si GCMAN si, daca sunt identificate, sa isi curete sistemele si sa raporteze intruziunea organismelor de aplicare a legii.