Echipa GReAT (Global Research and Analysis Team) a Kaspersky Lab a identificat semne ale unor atacuri nemaiintalnite pana acum, din partea gruparii APT de limba rusa BlackEnergy.Un document de tip phishing gasit de expertii companiei mentioneaza un membru al unui partid nationalist de extrema dreapta din Ucraina, Sectorul de Dreapta, si pare sa fi fost folosit intr-un atac impotriva unui popular canal de televiziune din Ucraina.

BlackEnergy este un actor foarte dinamic in peisajul amenintarilor si ultimele atacuri din Ucraina indica faptul ca planuiesc alte actiuni distructive, pe langa compromiterea unor instalatii industriale de control si activitati de spionaj cibernetic. Initial utilizatoare a instrumentelor de atac de tip DDoS (Distributed Denial of Service), gruparea BlackEnergy si-a dezvoltat ulterior numeroase alte instrumente. Acestea au fost utilizate in diferite activitati de tip APT, inclusiv operatiuni geopolitice, cum ar fi atacuri asupra catorva sectoare critice din Ucraina, la sfarsitul anului 2015.

In ciuda faptului ca a fost descoperit de mai multe ori, grupul BlackEnergy isi continua activitatile periculoase.

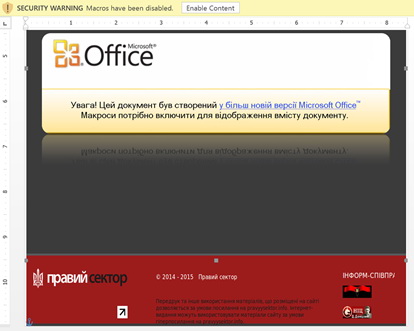

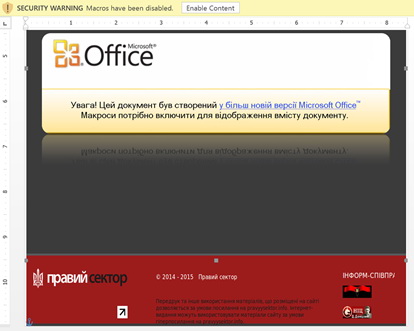

De la mijlocul anului 2015, gruparea APT BlackEnergy a folosit email-uri de phishing cu documente Excel daunatoare, continand instructiuni macro, pentru a infecta computerele dintr-o retea vizata. In luna ianuarie a acestui an, cercetatorii Kaspersky Lab au descoperit un nou document infectat, care introduce in sistem un troian BlackEnergy. Spre deosebire de celelalte dati, acum era vorba de un document Microsoft Word.

In momentul deschiderii documentului, utilizatorului ii apare o casuta de dialog cu recomandarea ca instructiunile macro sa fie activate pentru a putea vizualiza continutul, ceea ce declanseaza infectarea cu malware BlackEnergy.

Odata activat in computerul victimei, programul malware trimite informatii de baza despre acesta la serverul de comanda si control (C&C). Unul dintre campurile din conexiunea C&C trimisa de programul malware pare sa se refere la ID-ul victimei. Documentul analizat de cercetatorii Kaspersky Lab contine elementul de identificare “301018stb”, unde “stb” s-ar putea referi la postul ucrainian de televiziune “STB”. Acest post de televiziune a fost anterior victima a atacurilor BlackEnergy Wiper, in octombrie 2015.

Dupa aceasta etapa, pot fi descarcate mai multe module malware. In functie de versiunea de troian folosita, poate fi vorba de mai multe actiuni, de la spionaj cibernetic pana la scurgeri de date.

“Pana acum am vazut grupul BlackEnergy atacand entitati din Ucraina cu documente Excel si Power Point”, a spus Costin Raiu, Director al Global Research & Analysis Team, la Kaspersky Lab. “Ne asteptam sa foloseasca si documente Word, asa ca acum suspiciunile noastre sunt confirmate. In general, incepem sa vedem ca documentele Word cu instructiuni macro devin tot mai populare in atacurile de tip APT. De exemplu, am observat recent ca grupul APT Turla foloseste documente cu macro pentru a lansa atacuri similare. Suntem, astfel, indreptatiti sa credem ca aceste atacuri sunt reusite si de aceea le creste popularitatea.”

Gruparea APT BlackEnergy a atras atentia Kaspersky Lab in anul 2014, cand a inceput sa lanseze atacuri in zona SCADA (Supervisory Control and Data Acquisition) impotriva unor victime din sectoarele energetic si ICS (Industrial Control Systems) din toata lumea. Astfel, gruparea pare sa fie activa in special in urmatoarele domenii:

• ICS, energie, autoritati si media in Ucraina

• Companii ICS/SCADA din toata lumea

• Companii din domeniul energiei, din toata lumea

Kaspersky Lab a atras deja atentia asupra unor atacuri DDoS care au legatura cu BlackEnergy sau asupra exploit-urilor de la Siemens. Mai multe informatii despre acestea si alte programe malware, sunt disponibile pe Securelist.com.

Produsele Kaspersky Lab detecteaza diverse tipuri de troieni folositi de BlackEnergy.