Recent firma de securitate Kaspersky Lab a descoperit un atac cibernetic care afecta cateva din sistemele interne.

Atfel specialisti de la Kaspersky Lab au demarat o investigatie intensa si au descoperit cea mai puternica platforma malware, Duqu.

Initial, expertii Kaspersky lab au demarat un audit de securitate si o analiza a atacului. Auditul a inclus o verificare a codului sursa si a infrastructurii companiei. Auditul de securitate este in continuare in desfasurare si urmeaza sa fie finalizat in cateva saptamani. Expertii Kaspersky Lab nu au descoperit alti indicatori ai altor activitati periculoase in plus fata de furtul de proprietate intelectuala. Analiza a aratat ca atacatorii au incercat sa obtina acces la tehnologiile, cercetarile continue si procesele interne Kaspersky Lab.

La inceputul anului 2015, in timpul unui test al unui prototip al solutiei anti-APT dezvoltata de Kaspersky Lab, expertii au descoperit semne ale unui atac complex asupra retelei companiei. Ulterior, acestia au demarat o investigatie la nivel intern. O echipa formata din cercetatori, experti in inginerie inversa si analisti de malware au lucrat pentru a analiza acest atac extraordinar si sofisticat.

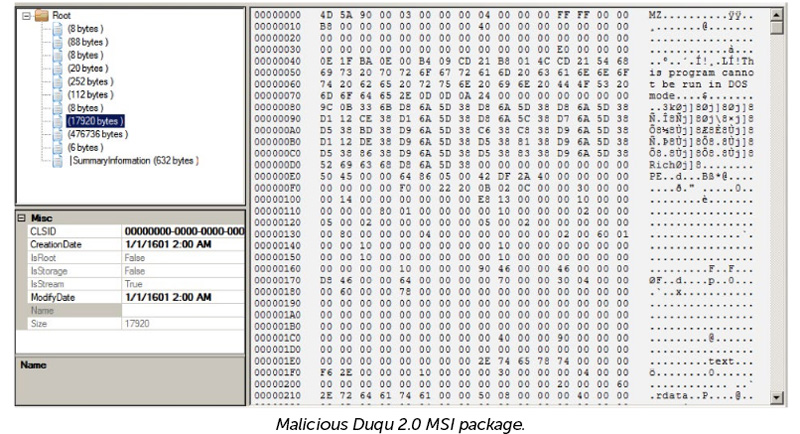

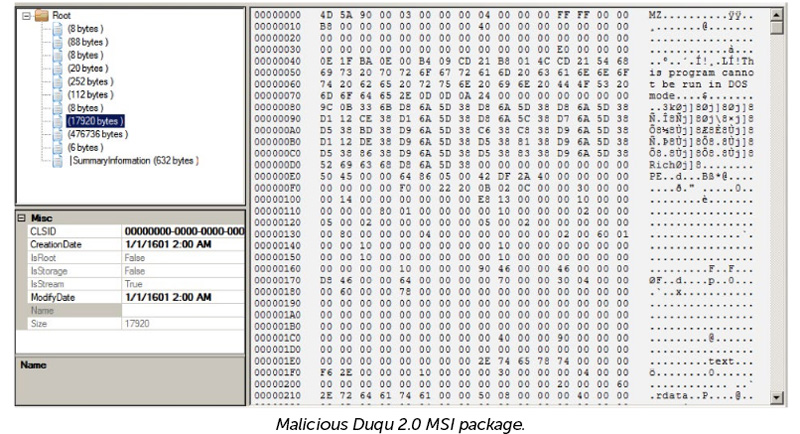

Programele periculoase au utilizat o metoda avansata pentru a-si ascunde prezenta in sistem: codul Duqu 2.0 exista doar in memoria computerului si incearca sa stearga orice urma de pe hard drive.

„Atacatorii din spatele Duqu 2.0 reprezinta una dintre cele mai experimentate si puternice grupuri APT si au facut tot posibilul sa ramana sub acoperire,” spune Costin Raiu, Director Global Research and Analysis Team din cadrul Kaspersky Lab. „Acest atac foarte sofisticat a utilizat pana la trei exploit-uri de tip zero-day, ceea ce este impresionant – costurile trebuie sa fi fost foarte mari. Pentru a ramane ascuns, malware-ul actioneaza doar la nivel de kernel, iar solutiile de securitate pot intampina dificultati de detectare. In plus, malware-ul nu se conecteaza direct la un server de comanda si control pentru a primi instructiuni. Atacatorii infecteaza dispozitive de retea prin instalarea driverelor periculoase care transfera tot traficul din reteaua interna catre serverele de comanda si control ale atacatorilor,” incheie Costin Raiu.

„Spionarea companiilor de securitate cibernetica este o tendinta foarte periculoasa,” spune Eugene Kaspersky, CEO Kaspersky Lab. „Software-ul de securitate este ultimul resort de protectie atat pentru business-uri cat si pentru clientii din intreaga lume, in timp ce echipamentul de hardware si de retea poate fi compromis. In plus, mai devreme sau mai tarziu, tehnologiile utilizate in atacurile cu tinta specifica similare vor fi examinate si utilizate de teroristi si infractori cibernetici profesionisti. Acesta este un scenariu extrem de serios si totodata foarte posibil,” incheie Eugene Kaspersky.

„Raportarea acestor incidente este singura modalitate de a face lumea un loc mai sigur. Asta ne ajuta sa imbunatatim design-ul de securitate al infrastructurii companiei si trimite totoata un semnal direct dezvoltatorilor acestui malware: toate operatiunile ilegale vor fi oprite si puse sub investigatie. Singura modalitate de a proteja lumea este ca agentiile de aplicare a legii si companiile de securitate sa lupte cu aceste atacuri in mod deschis. Noi ne luam angajamentul ca mereu sa raportam aceste atacuri in ciuda originii lor,” mai comenteaza Eugene Kaspersky.

Expertii Kaspersky Lab asigura clientii si partenerii de continuitatea protectiei companiei impotriva oricarui atac cibernetic. Compania Kaspersky Lab se dedica protejarii clientilor si mentinerii increderii acestora; expertii Kaspersky Lab adopta toti pasii necesari pentru a analiza acest incident si pentru a preveni unul similar pe viitor. Kaspersky Lab a contactat departamentele de investigatii cibernetice din diferite tari pentru a cere investigatii speciale cu privire la acest atac.

Expertii Kaspersky Lab afirma ca acestea sunt doar rezultatele preliminare ale investigatiei. Acest atac a fost implementat in mult mai multe zone si a vizat mai multe tinte. Din descoperirile de pana acum ale companiei, Duqu 2.0 a fost utilizat pentru a ataca o serie de victime la nivel inalt cu interese geopolitice similare. Pentru a oferi mai multe informatii si pentru a minimiza aceasta amenintare, Kaspersky Lab publica raportul Indicators of Compromise si ofera asistenta tuturor organizatiilor interesate.

Proceduri de protectie pentru Duqu 2.0 au fost deja integrate in produsele Kaspersky Lab care detecteaza aceasta amenintare sub numele de HEUR:Trojan.Win32.Duqu2.gen.