La finalul anului trecut, specialistii Symantec au descoperit un program malware, Backdoor Ploutus, care permite infractorilor sa atace un bancomat si sa retraga sume de bani prin intermediul unei tastaturi externe, fara sa fie necesara utilizarea unui card bancar. Programul era utilizat la acel moment doar in Mexic, insa cateva saptamani mai tarziu Symantec a descoperit o noua versiune a programului, denumita Backdoor.Ploutus.B, mai sofisticata si adaptata pentru a fi utilizata in toate colturile lumii.

Noua varianta a programului malware permite infractorilor cibernetici sa compromita un bancomat si sa retraga in mod neautorizat sume de bani prin simpla trimitere a unui mesaj SMS. Concret, infractorii pot controla de la distanta un bancomat folosind un telefon mobil care se conecteaza prin portul USB la sistemul bancomatului si il infecteaza cu Backdoor.Ploutus.B. In urma conectarii telefonului mobil cu bancomatul, infractorii trimit comenzi specifice prin mesaje SMS intr-un format pe care bancomatul il primeste sub forma unui pachet de informatii de retea.

Network Packet Monitor (NPM) este un modul al programului malware care detecteaza pachete de informatii prin monitorizarea traficului de retea din cadrul unui bancomat. Odata ce un bancomat compromis primeste un pachet de informatii din partea telefonului, validat de protocolul TCP sau UDP, modulul NPM va analiza pachetul in cautarea numarului “5449610000583686” intr-o anumita ramificatie a informatiilor din pachet pentru a procesa datele intregului pachet. Odata detectat numarul, modulul NPM va citi urmatoarele 16 cifre si le va folosi pentru a elabora o linie de comanda care activeaza programul malware si permite retragerea neautorizata de bani din bancomat si, in unele cazuri, chiar informatii bancare precum numere de card si coduri PIN.

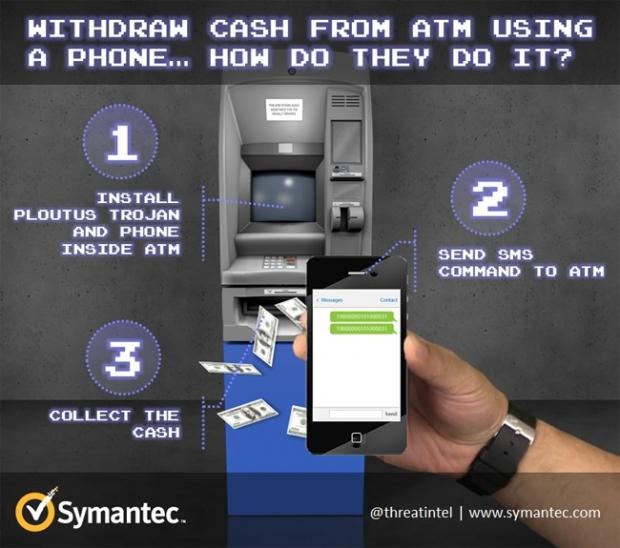

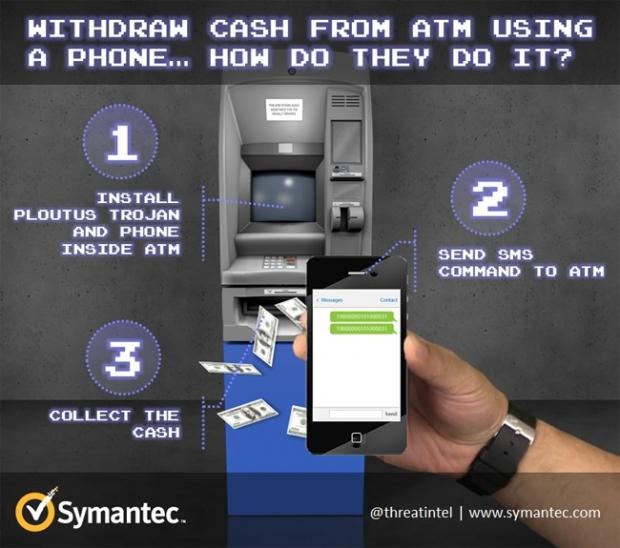

Cum functioneaza Backdoor.Ploutus.B

1. Infractorul instaleaza programul malware in sistemul bancomatului prin intermediul unui telefon mobil conectat la aparat printr-un cablu USB.

2. Infractorul trimite doua mesaje SMS catre telefonul mobil conectat la bancomat.

2.1 Primul SMS contine un cod de validare a identitatii pentru a activa Backdoor.Ploutus.B in sistemul bancomatului.

2.2 Al doilea SMS trebuie sa contina o comanda valida pentru retragerea sumelor de bani din bancomat.

3. Telefonul detecteaza mesajele SMS valide primite si le trimite mai departe catre ATM intr-un pachet specific de protocol TCP sau UDP.

4. In cadrul bancomatului, modulul NPM (Network Packet Monitor) intercepteaza pachetul TCP/UDP, iar daca acesta contine o comanda valida, va activa Backdoor.Ploutus.B.

5. Programul malware permite retragerea de sume de bani prestabilite, in absenta unui card bancar.

6. Banii sunt colectati din ATM prin intermediul unui partener aflat in proximitatea bancomatului.

Specialistii Symantec au testat programul malware Ploutus (demonstratia video este accesibila aici), iar Symantec Security Response a descoperit mai multe variante de programe malware care ataca bancomatele. In cazul Ploutus, atacatorii incearca sa fure bani din interiorul unui ATM, insa exista alte programe malware ale caror atacuri vizeaza furtul informatiilor de card si codurilor PIN ale clientilor.

Metode de protectie a bancomatelor impotriva atacurilor malware

Bancomatele moderne dispun de caracteristici imbunatatite de securitate si hard-drive-uri criptate care pot preveni instrumentarea acestor tehnici de instalare. In schimb, in foarte multe tari din lume exista in continuare bancomate mai vechi operate cu Windows XP, iar protejarea acestora impotriva atacurilor este o provocare dificila, mai ales ca numeroase bancomate sunt plasate independent de o sucursala bancare in zone variate, uneori izolate si predispuse atacurilor.

O alta problema tipica este securitatea propriu-zisa a sistemului informatic in baza caruia functioneaza bancomatul. Un bancomat functioneaza cu ajutorul unui computer care controleaza procesarea unei retrageri de bani de pe card, iar aproape 95% dintre aceste aparate sunt operate prin intermediul unor versiuni software neactualizate si, implicit, vulnerabile metodelor tot mai sofisticate de atac.

Astfel, sunt necesare masuri precum actualizarea sistemului de operare folosit de computerul din bancomat, utilizarea unor sisteme avansate de securitate, atat la nivel informatic – precum Symantec Data Center Security: Server Advanced, dar si prin supravegherea video si, nu in ultimul rand,blocarea BIOS-ului computerului pentru a preveni bootarea acestuia prin intermediul CD-ROM-urilor si stick-urilor USB. Odata activate aceste masuri, atacatorii vor intampina dificultati majore in compromiterea unui ATM.