Un nou val de atacuri ransomware a luat in vizor organizatii din toata lumea.Rezultatele preliminare ale analistilor Kaspersky Lab sugereaza ca nu este vorba de Petya, asa cum s-a spus, ci de un ransomware care nu a mai fost intalnit pana acum. Chiar daca sunt cateva asemanari cu Petya, are o functionalitate complet diferita. Am denumit acest ransomware ExPetr.

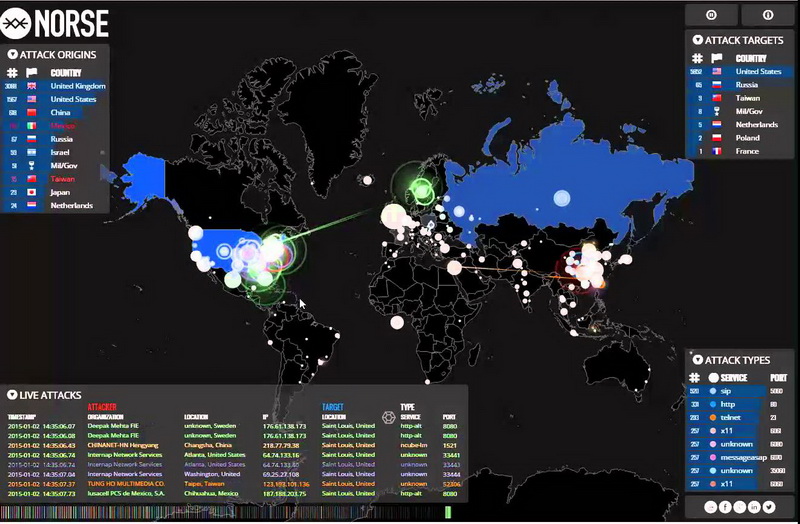

Datele telemetrice ale companiei indica aproximativ 2.000 de utilizatori atacati pana acum. Organizatiile din Rusia si Ucraina sunt cele mai afectate, dar am inregistrat atacuri si in Polonia, Italia, Marea Britanie, Germania, Franta, SUA, Romania si alte tari.

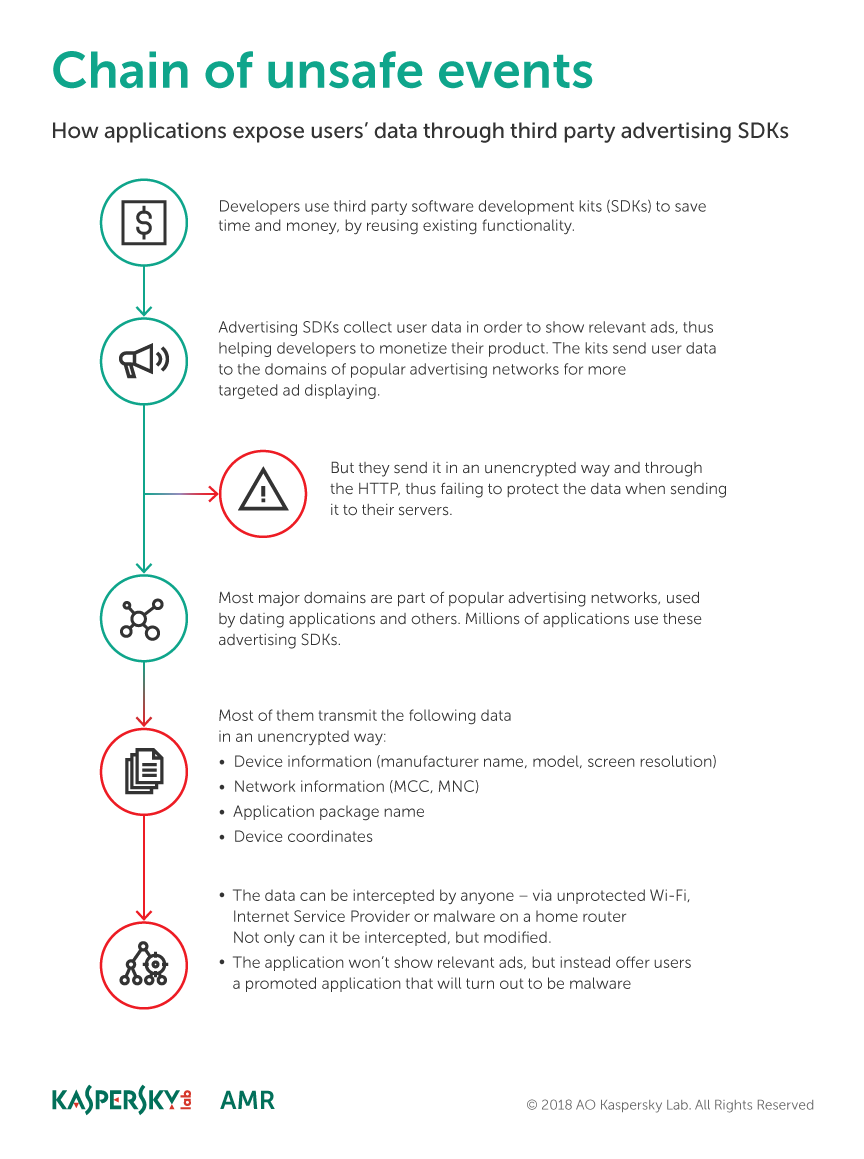

Pare sa fie un atac complex, care implica mai multi vectori. Sunt folosite exploit-urile modificate EternalBlue si EternalRomance pentru propagarea in interiorul retelelor corporate.

Kaspersky Lab detecteaza aceasta amenintare ca:

UDS:DangerousObject.Multi.Generic

Trojan-Ransom.Win32.ExPetr.a

HEUR:Trojan-Ransom.Win32.ExPetr.gen.

Solutia Kaspersky Lab de detectie comportamentala System Watcher recunoaste amenintarea ca:

PDM:Trojan.Win32.Generic

PDM:Exploit.Win32.Generic

Pana in prezent, in majoritatea cazurilor, Kaspersky Lab a detectat vectorul initial de infectare proactiv, prin intermediul System Watcher. Lucram, de asemenea, la imbunatatirea detectiei anti-ransomware pe baza comportamentului, pentru a detecta proactiv orice potentiale versiuni viitoare.

Expertii Kaspersky Lab vor continua sa studieze problema pentru a vedea daca este posibila decriptarea datelor blocate in atac – cu scopul de a dezvolta un instrument de decriptare cat mai curand.

Le recomandam tuturor companiilor sa isi actualizeze software-ul Windows: utilizatorii de Windows XP si Windows 7 se pot proteja instaland patch-ul de securitate MS17-010.

De asemenea, recomandam tuturor organizatiilor sa se asigure ca au facut backup. Acesta poate fi folosit pentru a-si recupera datele pierdute.

Clientii Kaspersky Lab sunt sfatuiti:

sa verifice ca toate componentele de protectie sa fie activate, conform recomandarilor, si ca nu au dezactivat componentele KSN si System Watcher, care sunt activate printr-o setare default.

ca o masura suplimentara, sa utilizeze componenta Application Startup Control (https://help.kaspersky.com/KESWin/10SP2/en-US/129102.htm)

din Kaspersky Endpoint Security, pentru a preveni punerea in executare a fisierului perfc.dat si a PSExec din pachetul Sysinternals Suite.

sa configureze si sa activeze modul Default Deny din componenta Application Startup Control a Kaspersky Endpoint Security, care face posibil mecanismul de aparare proactiva impotriva acestui atac si a altor atacuri.

Daca nu aveti produse Kaspersky lab pe dispozitive, folositi functia AppLocker pentru a dezactiva punerea in executare a fisierelor cu numele“perfc.dat”si a PSExec din Sysinternals Suite.